Ende Dezember 2016 war es dann also soweit, der 33C3 fand (dieses Jahr leider vorerst zum letzten Mal) im CCH in Hamburg statt – mein erster CCC. Ich muss sagen, dass der Kongress einer der am besten organisierten Veranstaltungen überhaupt ist. Alles ging sehr geregelt zu, es wurde sich an die im Programm angegebenen Zeiten gehalten, es gab genug Essen und Trinken für alle und für alle die, die zu Hause bleiben mussten, gab es innerhalb von kürzester Zeit Streams zum Live mit- oder später nachgucken.

Im Folgenden fasse ich mal einige der von mir besuchten Talks zusammen. Insgesamt waren es wirklich viele spannende Talks, die ich mir angesehen habe und ich habe auch nicht alle mitgesketcht, da ich teilweise einfach nur zuhören wollte.

The Global Assassination Grid

In dem Talk von Cian Westmoreland ging es um Dronen, die dafür entwickelt worden sind, Ziele ausfindig zu machen und dann auch zu töten. Es gibt immer mehr Satelliten mit einer hohen Bandbreite, sodass es auch immer mehr Dronen gibt. Diese sollen helfen, Personen von so genannten „kill lists“ zu finden und dienen damit militärischen oder Sonderuntersuchungen. Um das aufgenommene Video-Material zu durchforsten, werden spezielle Algorithmen entwickelt, die auffällige Orte kennzeichnen sollen. Was ich besonders interessant fand, ist, dass die Piloten, die letztendlich den Abzug drücken, manchmal gar nicht wirklich wissen, wen sie da eigentlich töten. Die Entscheidungsträger treffen ihre Entscheidungen basierend auf dem Videomaterial und anderen Auswertungen und der Pilot muss dann teilweise fast blind abschießen, da aus der Höhe, in der er fliegt, das Ziel nicht allzu perfekt zu sehen ist. Damit das Ganze dann quasi etwas enthumanisiert (und somit weniger traumatisch für den Piloten) wird, werden Codewörter benutzt, wie zum Beispiel Operation Gänseblümchen oder ähnlich harmlose klingende Begriffe.

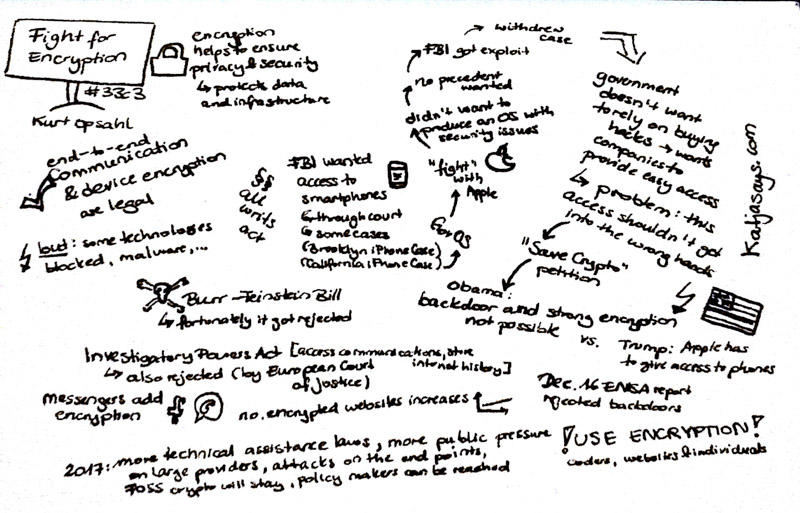

Fight for encryption

Kurt Opsahl hat darüber berichtet, wie wichtig Verschlüsselung ist und dass immer mehr Dienstleister ihre Seite/Applikation sicher machen wollen. Leider gibt es immer wieder Fälle wo Institutionen versuchen, sich darüber hinweg zu setzen, um doch an irgendwelche Daten zu gelangen. Ein gutes Beispiel ist der Fall FBI vs. Apple bei dem das FBI auf das Smartphone eines Terroristen zugreifen wollte, was an einem Anschlagsort gefunden wurde. Es hat sich also an Apple gewandt und darum gebeten, Zugriff zu diesem Smartphone zu gestatten. Apple wollte allerdings kein Betriebssystem bzw. keine Hintertür dafür entwickeln, dass jemand auf verschlüsselte Daten zugreifen kann, auch da man sich niemals sicher sein kann, an wen diese Hintertür gelangt. Letztendlich hat das FBI einen Exploit gekauft, mit dem es Zugriff zu benanntem Smartphone erhalten konnte. Immer wieder versuchen Organisationen, wie das FBI, Zugriff auf geschützte Geräte zu bekommen. Wobei eigentlich eindeutig klar ist, dass solche Hintertüren nicht erlaubt sein sollten. Wir werden sehen was das Jahr 2017 bringt.

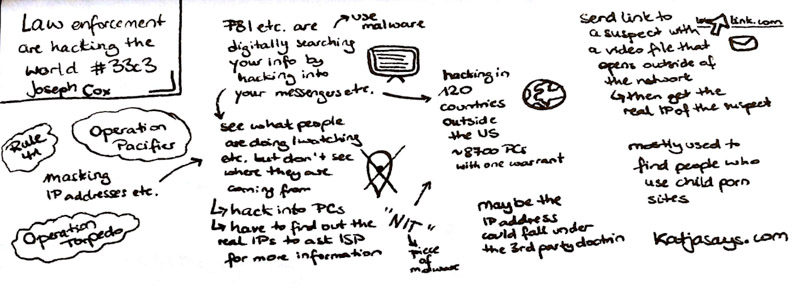

Law enforcement are hacking the world

Laut Joseph Cox sucht das FBI digital nach Informationen über Personen indem es sich in Messenger und andere Programm z.B. durch Malware reinhackt. Angeblich soll es in 120 Ländern aktiv sein. Vor allem geht es dabei um die De-Anonymisierung von Nutzern des <a href=“http://kevin-peter.de/index.php?page=funktionsweise-von-tor“ target=“_blank“>TOR-Netzwerks</a>. Dabei sieht es, was die Personen sich dort anschauen und was sie machen, allerdings können sie nicht direkt sehen, wo sich diese Personen befinden. Sie hacken sich also in die PCs anderer Leute und versuchen, die reale IP des TOR-Nutzers herauszufinden, um dann über den Provider (ISP) herauszufinden, wer dahinter steckt. Dies kann z.B. damit gelingen, dass sie in einem Forum einen modifizierten Link (z.B. zu einer Videodatei) an dessen Nutzer schickt, dessen Ziel außerhalb des Netzwerks liegt. Dahinter liegt dann ein Programm, das die IP des Nutzers ausliest. So ein Vorgehen sieht man oft bei der Bekämpfung von Kinderpornografie.

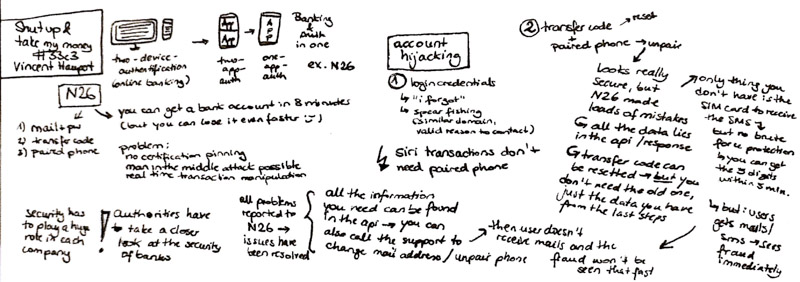

Shut up and take my money

Was N26 alles bei der Verschlüsselung der Nutzerdaten falsch gemacht hat, hat Vincent Haupert erzählt. Beim Banking ist man mittlerweile soweit, dass man nicht nur eine two-device- oder two-app-authentification hat, sondern die Authentifizierung mittlerweile zusammen mit dem Bankingprozess innerhalb von einer App stattfinden kann. Ganz vorne mit dabei ist N26, was seinen Aussagen nach besonders sicher ist. Leider sind zum Start diverse Fehler unterlaufen, sodass man von außen sehr viel einfacher als gedacht an die Daten der Nutzer gelangen konnte. Das Problem war unter anderem das Fehlen eines Certificate Pinnings. Das heißt, dass man sich quasi mit jeder API dazwischen schalten konnte und mit einem Man-in-the-middle-Angriff real-time Transaktionen manipulieren konnte. In meiner Sketchnote findet ihr mehr Informationen dazu, wie der Angriff, den Vincent beschrieben hat, durchgeführt wurde. Die diversen Sicherheitslücken, unter anderem die Möglichkeit des Auslesens von Informationen, mit denen man sich in die Transaktionen anderer (unbekannter) Nutzer einhacken könnte, wurde N26 natürlich mitgeteilt, sodass sie mittlerweile auch behoben werden konnten. Insgesamt sollte also die Sicherheit eine wichtige Rolle innerhalb eines Unternehmens einnehmen und Behörden sollten besonders beim Banking auf die Sicherheit achten.

A look into the mobile messaging black box

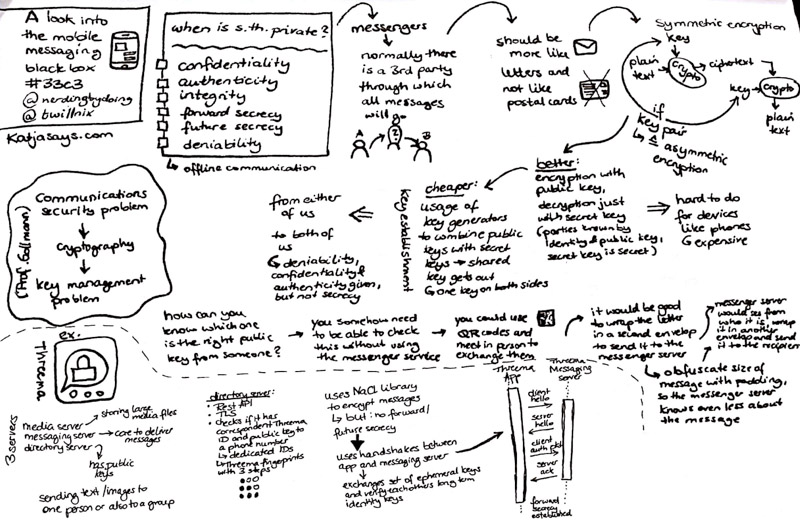

Das private und verschlüsselte Messaging war das Thema von Roland Schilling und Frieder Steinmetz. Um eine Analogie zu bilden, wurde zusammengetragen, wann etwas in der Offline-Welt als privat angesehen wird. Dazu gehören dann folgende Punkte:

- Vertraulichkeit

- Authentizität

- Integrität

- Forward Secrecy

- Future Secrecy

- Abstreitbarkeit

Bei Messengern gibt es im Regelfall eine dritte Partei über die alle Konversationen laufen (Server). Dabei sollte es sich beim Messaging eher so verhalten wie bei Briefen und nicht wie bei Postkarten, das heißt, dass der Übermittler nicht sehen sollte, welchen Inhalt die Mitteilung hat. Es gibt verschiedene Möglichkeiten der Verschlüsselung, wie z.B. schnelle Verschlüsselungen, bei denen auf Sender- und Empfängerseite der gleiche Secret-Key benutzt wird. Gut wäre es aber, wenn die Verschlüsselung mit einem Public Key und die Entschlüsselung mit einem Secret Key erfolgen würde, den nur der Empfänger hat. Wenn der Empfänger vorsichtig mit seinem Secret Key ist, dann kann er sicher sein, dass niemand anderes Nachrichten für ihn verstehen kann. Letzteres ist auf einem Smartphone leider nicht allzu leicht und performant umzusetzen (es sind komplexe Berechnungen, die einen großen Prozessor brauchen, der nicht in ein Smartphone passt und ohne den das Gerät sehr langsam werden würde) und damit auch sehr teuer wäre. Günstiger wäre es, wenn man Key Generatoren nutzen würde, um die Public Keys mit den schnellen Secret Keys zu kombinieren. Ein Shared Key würde daraus entstehen, der von beiden Seiten genutzt werden könnte. Dann würden Nachrichten von einer der beiden Seiten an beide Seiten geschickt werden. Die Secrecy (wer mit wem spricht) wäre mit diesem Modell allerdings nicht gegeben. Wie findet man heraus, welcher der richtige Public Key von einer Person ist? Man muss das also irgendwie herausfinden können, ohne den Messaging Service zu nutzen. Dafür könnte man z.B. QR-Codes nutzen und diese persönlich mit einer anderen Person austauschen und gegenseitig scannen. Es wäre optimal, wenn man den Brief in einen zweiten Umschlag verpacken und an den Messaging Service senden könnte. Die Größe der Nachricht müsste mit einem Padding verschleiert werden, wodurch der Messaging Server noch weniger über den Inhalt der Nachricht erfährt, ansonsten könnte er ja die Größe sehen. Der Messenger Server würde also sehen, von wem die Nachricht stammt, sie in einen Umschlag packen und an den Empfänger schicken. Wie das ganze bei Threema funktioniert, könnt ihr in meiner Sketchnote erfahren.

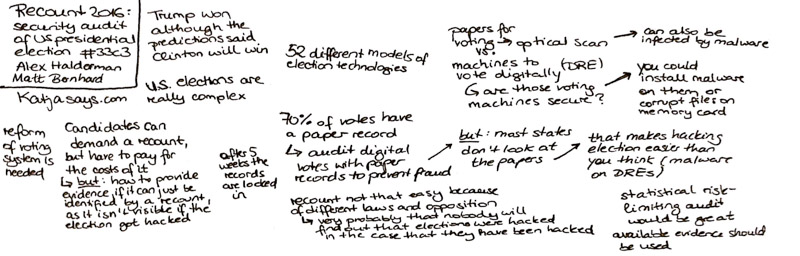

Recount 2016: An uninvited security audit of the US presidential elections

Alex Halderman und Matt Bernhard haben darüber gesprochen, was wahrscheinlich viele gedacht haben: Wie konnte es passieren, dass Trump entgegen aller Vorhersagen die US Wahl gewonnen hat? Dazu muss man wissen, dass das Wahlsystem in den USA sehr komplex ist und es rund 52 verschiedene Modelle/Wahltechnologien gibt. Zum einen kann man auf Papier wählen, zum anderen direkt digital. Aus Gründen der Vereinfachung der Auszählung werden dabei Maschinen eingesetzt. Wahlen auf Papier werden durch einen optischen Scanner gejagt und die digitalen Wahlen werden direkt durch das Wahlgerät ausgezählt. Bei den digitalen Wahlgeräten ist es allerdings so, dass es nicht immer einen Ausdruck auf Papier gibt, sodass das Überprüfen der Auszählung, wenn es denn gewünscht würde, kaum möglich ist. Insgesamt haben wohl nur 70% der gesamten Wahlen einen Papierausdruck. Nun ist es leider so, dass die Wahlmaschinen und auch die optischen Scanner leichter als gedacht mit Malware infiziert werden können. Darüber könnten die Wahlergebnisse dann manipuliert werden. Bei den US Wahlen 2016 wurde angezweifelt, dass das Ergebnis so korrekt ist und es wurde vermutet, dass die Wahlen gehackt sein könnten. Wahlkandidaten können im Anschluss an die Wahl unter bestimmten Umständen das Ergebnis anzweifeln und eine Nachzählung anfordern. Dies ist bei den US Wahlen 2016 passiert und Alex, Matt und seine Teams haben versucht, an die Wahldaten zu kommen, um das Ergebnis nachzuzählen. Dies haben sie in 3 Staaten machen wollen, allerdings hat sich erwiesen, dass dieses Unterfangen gar nicht so leicht ist. Zum einen gibt es rechtliche Gegebenheiten, die eingehalten werden müssen, Trump und seine Anhänger haben ihnen Stolpersteine in den Weg gelegt und es war schlichtweg kaum möglich, alle Papierausdrucke zu erhalten, geschweige denn diese manuell auszählen zu lassen. Die Wahlzettel, die das Team bei der Nachzählung der US Wahl in Wisconsin ausgezählt hat, haben insgesamt eine leichte Abweichung von den offiziellen Werten ergeben, allerdings sei daraus nicht ersichtlich, dass irgendetwas gehackt worden ist. Generell sollte allerdings überlegt werden, ob man nicht stichprobenartig in jedem Wahlbezirk einige Wahlzettel manuell auszählen möchte (statistical risk-limiting audit), um eine Korrektheit der Wahl gewährleisten zu können.

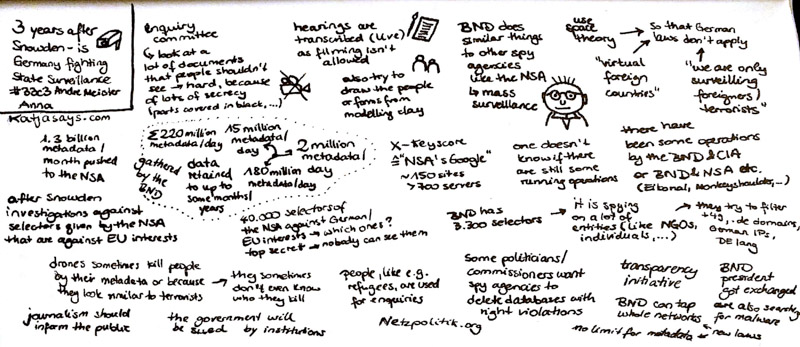

3 years after Snowden: Is Germany fighting state surveillance?

André Meister und Anna Biselli haben berichtet, was sich nach den Veröffentlichungen von Snowden vor 3 Jahren alles in Deutschland getan hat im Bezug auf Massen-/Staatsüberwachung. Es gibt ein Komitee, dass sich mit geheimen Dokumenten beschäftigt, die sonst niemand sehen sollte. Es ist wohl so, dass der BND ähnliche Dinge macht wie andere Spionagedienste (wie z.B. die NSA). Dabei beruft er sich allerdings darauf, dass er den deutschen Gesetzen entsprechend nur ausländische Terroristen überwacht, was so nachweislich allerdings nicht richtig ist. Insgesamt werden durch den BND rund 220 Millionen Metadaten am Tag erhoben. 1,3 Milliarden Metadaten werden dabei monatlich an die NSA geschickt. Es wird immer wieder das Argument angeführt, dass Metadaten nicht besonders interessant wären. Allerdings gibt es ein Zitat von einem Talk des 33C3, das besagt: „We kill people based on metadata.“ Die NSA hat etwa 40.000 Selektoren, die gegen die Interessen Deutschlands und Europas sprechen und damit illegal erhoben werden. Es werden auch Missionen durchgeführt, bei denen der BND z.B. mit der CIA oder der NSA zusammenarbeitet (Eikonal, Monkeyshoulder). Es gilt daher, dass man sich dafür einsetzen sollte, etwas gegen die Massenüberwachung zu machen. Netzpolitik.org ist z.B. eine gute Quelle für Informationen und <a href=“https://freiheitsrechte.org/“ target=“_blank“>die Gesellschaft für Freiheitsrechte</a> setzt sich besonders für unsere Grundrechte ein und verklagt den Staat auf illegale Überwachung hin. Schaut euch die Seite am besten mal an und überlegt euch, ob ihr die Organisation unterstützen wollt. Ein besonderes Highlight bei diesem Talk war die Liveschaltung zu Edward Snowden, der am Ende noch einige Minuten lang seine Eindrücke mit den 33C3-Teilnehmern geteilt hat.

CCC Jahresrückblick 2016

Januar:

- Apple TV App für die CCC Talks

- Hamburger Transparenzgesetz (+ andere Bundesländer)

Februar:

- iPhone 5C FBI vs. Apple Fall

- Empfehlung zum Verbraucher- und Datenschutz bei Smart Homes

März:

- Easterhegg Salzburg

- „BND vs. russische Propaganda“ – CCC soll Gerüchte- und Trollseiten aufdecken

- ZDF Info: Hacker, Freaks und Funktionäre

April:

- Malware und Advertising auf der re:publica

- Deutscher Staatstrojaner (nur laufende Kommunikation, Online Durchsuchung

- Einsatz von Risikomanagement-Systemen im Vollzug des Steuerrechts

Mai:

- CryptoCon Leipzig

- Österreichischer Staatstrojaner (Stellungnahme CCC)

- Gulaschprogrammiernacht

Juli:

- Darknet-Debatte nach Amoklauf in MUC

- CCC fordert Begnadigung von Chelsea Manning

August:

- Stellungnahme zur Quellen-TKÜ

- Bubcon-Security: Just another nightmare

- Abmahnbeantworter vorgestellt

September:

- Stellungnahme: Transparenz auf dem Telekommunkationsmarkt

- mrmcd2016 Darmstadt

Oktober:

- WLAN Hotspots im ICE: Sicherheitsschwachstelle entdeckt

- Hackover Hannover

- Cyberwehr

- Gutachten für NSA-Untersuchungsausschuss

November:

- FiffCon Berlin

- lokal.ccc.de entstanden

- Regierung weiß nun offiziell, dass Dronen über Ramstein gesteuert werden

- Ausfall von 900.000 Telekom-Routern

Dezember:

- Fake News Debatte

- Gib Vorratsdatenspeicherung keine Chance

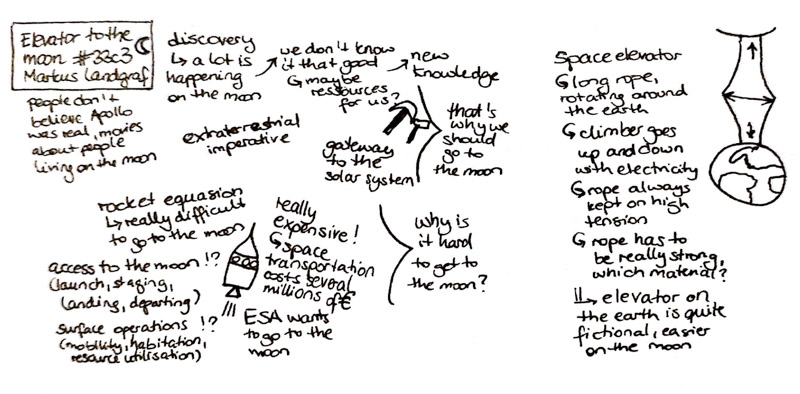

Elevator to the moon

Markus Landgraf hat darüber gesprochen, ob es sinnvoll/möglich wäre, einen Fahrstuhl zum Mond zu bauen, um das Reisen von und zum Mond bequemer und kostengünstiger zu gestalten. Seit den letzten Besuchen auf dem Mond ist einiges passiert, von dem wir Menschen gar nicht alles erforscht haben. Wir wissen also nicht, was uns dort erwartet und ob es nicht vielleicht Ressourcen oder andere sinnvolle Dinge für uns gibt, die wir nutzen könnten. Der Mond ist quasi das Gateway zum Sonnensystem. Wir sollten Neues erfahren und unbedingt zum Mond fliegen, um alles aus nächster Nähe erforschen zu können. Leider ist es gar nicht so einfach geschweige denn günstig zum Mond zu fliegen. Man muss beachten, dass man zum einen zum Mond und zurück kommen muss (Start, Flug, Landen, Rückflug) und zum anderen auch vor Ort Operationen hat (Mobilität, Unterkunft, Ressourcen-Nutzung). Daher die Idee des Fahrstuhls zum Mond. Man könnte dies mit einem langen Seil aus einem noch unbekannten Stoff und einer Art Kabine bauen. Dabei müssten die Erddrehung und die Gravitation beachtet werden. Daher ist ein Fahrstuhl, der an der Erde befestigt ist, eher fiktional. Es wäre eher denkbar, eine Befestigung am Mond selber zu haben mit einem Seil, das bis zur Hälfte der Strecke zur Erde geht zu haben. Dafür müsste man allerdings irgendwie das Material zum Mond befördern und auch das Andocken einer von der Erde kommenden Rakete an die Kabine gewährleisten. Noch ist diese Überlegung in weiter Ferne, aber wer weiß, ob wir nicht irgendwann wirklich über eine Art Fahrstuhl zum Mond kommen können…

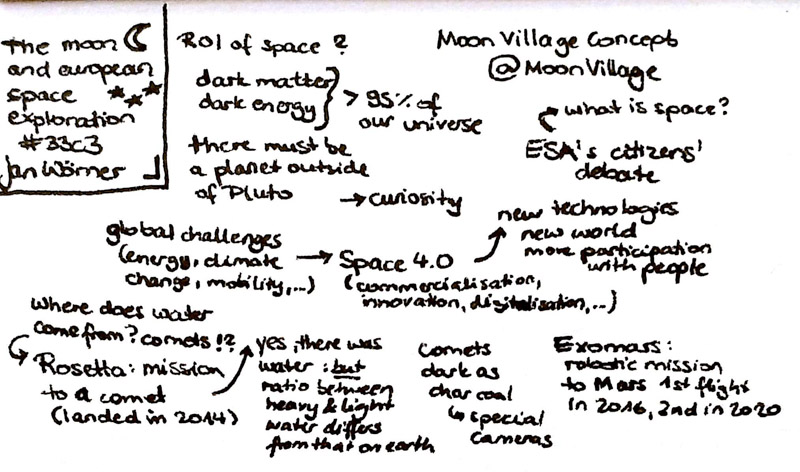

The moon and european space exploration

Der Generaldirektor der European Space Agency, Jan Wörner, hat ein wenig über den Mond und das Weltall berichtet. Dunkle Materie und dunkle Energie machen unser Universum zu 95% aus. Außerdem sagt er, dass es Planeten geben muss, die noch weiter weg als Pluto liegen. Aufgrund dieser Neugierde sollte man unbedingt das Weltall erforschen, um zu wissen, was uns dort erwartet und ob es nicht eventuell noch andere bewohnbare Planeten als die Erde gibt. Da es einige globale Herausforderungen gibt wie Energie, Klimawechsel , Mobilität und Ressourcenknappheit, sollte man schauen, ob es im All nicht eine alternative Lösung für uns geben könnte. So wurde sich z.B. schon mal die Frage gestellt, woher Wasser eigentlich kommt. Dabei hat man sich überlegt, dass es von Kometen kommen könnte. Dafür gab es im Jahr 2014 die Rosetta Mission, die zu einem Kometen geflogen ist, um dies auch mit zu überprüfen. Dabei hat sich herausgestellt, dass es dort wirklich Wasser gibt, die Rate zwischen schwerem und leichtem Wasser dort allerdings von der Rate auf der Erde abweicht. Auch der Mars soll erkundet werden. Dafür ist die Exomars Mission geplant worden, bei der ein Roboter zum Mars geschickt wird, um dort Messungen durchzuführen. Das MoonVillage Konzept wurde ebenfalls erwähnt.

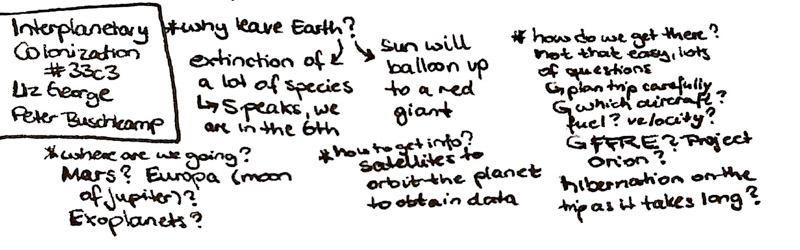

Interplanetary colonization

Peter Buschkamp und Liz George erzählten über die interplanetarische Kolonisierung. Dabei wurde über folgende Fragen gesprochen:

- Warum sollten wir die Erde verlassen? Viele Spezies sind ausgestorben. Dabei gab es 5 Höhepunkte (z.B. die Dinosaurier) und wir befinden uns, auf einem Grafen gesehen, mitten im 6. Höhepunkt. Außerdem soll die Sonne zu einem gigantischen roten Ballon werden, der uns einfach wegbrutzeln wird.

- Wo sollen wir hinfliegen? Mars? Europa (Mond des Jupiters)? Exoplaneten?

- Woher bekommen wir unsere Informationen über das Weltall? Satelliten, die die Erde umrunden, um Daten zu sammeln.

- Wie kommen wir da hin? Das ist nicht einfach und viele Fragen müssen geklärt werden. Mit welchem Raumschiff? Wie transportieren wir genug Energie? Welche Schnelligkeit? Sollten wir Hibernation für den langen Flug nutzen?

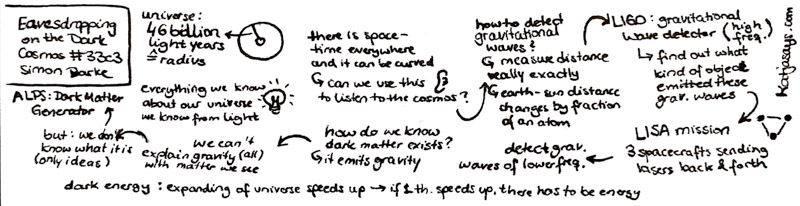

Eavesdropping on the dark cosmos

46 Milliarden Lichtjahre soll laut Simon Barke der Radius des Universums betragen. Alles, was wir über das Universum wissen, würden wir vom Licht wissen und wir wissen auch, dass überall Raumzeit ist, die gebogen werden kann. Können wir dies dazu nutzen, das Universum zu hören? Wie könnte man Gravitationswellen hören? Man müsste Entfernungen dabei übergenau messen können. Dafür gibt es z.B. LIGO, einen Gravitationswellen-Detektor für hohe Frequenzen, mit dem man herausfinden kann, was für ein Objekt die Wellen ausgestoßen hat. Mit der LISA Mission wird versucht, dies im All nachzubauen und dort die Gravitationswellen zu messen. Weiterhin hat Simon darüber gesprochen, woher wir eigentlich wissen, dass dunkle Materie existiert. Dafür muss man wissen, dass sie aus Gravitation besteht. Wir können nicht die ganze Gravitation, die es gibt, mit sichtbarer Materie messen, daher muss es auch dunkle Materie geben, aber wir wissen nicht, was diese ist. Zum Thema dunkle Energie hat er gesagt, dass das Vergrößern des Universums an Geschwindigkeit gewinnt. Und wo Beschleunigung ist, muss auch Energie sein, auch wenn man diese nicht direkt sehen kann.

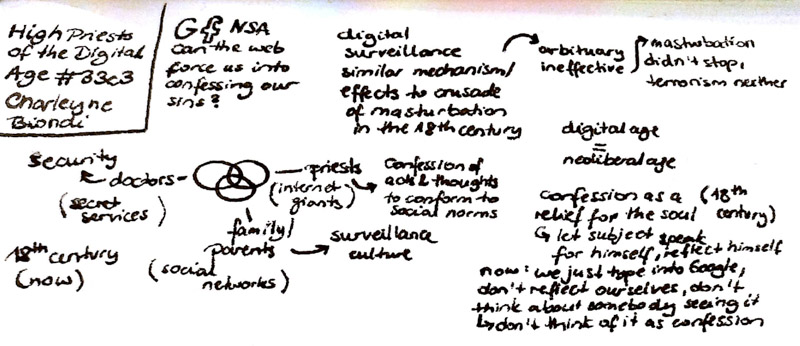

High priests of the digital age

Einen sehr interessanten Vergleich zur Massenüberwachung hat Charleyne Biondi mit ihrem Talk gemacht, denn sie hat sie mit der Verfolgung der Masturbation im 18. Jahrhundert verglichen. In dem Mechanismus und den Auswirkungen seien sich beide Dinge sehr ähnlich und sie seien beide auch nicht wirklich sinnvoll. Genau so wie die Masturbation durch die Verfolgung kein Ende gefunden hat, wird auch der Terrorismus durch Massenüberwachung kein Ende finden. Die Beichte wurde damals als Erleichterung für die Seele gesehen, der Beschuldigte musste für sich selbst sprechen und sich selbst reflektieren. Heutzutage reflektieren wir uns nicht mehr so sehr. Wir tippen einfach irgendwas in Google ein, ohne dass wir darüber nachdenken oder wer dies alles sehen könnte. Außerdem sehen wir es nicht als Beichte ein, wenn wir etwas in Google eingeben. Wie das ganze zusammenhängt und welche Parteien dazu gehören bzw. damals dazu gehört haben, könnt ihr in meiner Sketchnote nachsehen.

Zum Ende des 33C3 gab es noch einen Slot über die größten Sicherheits-Fails des Jahres, der wirklich sehr lustig war und in dem nochmal aufgezeigt wurde, dass auch heute noch sehr viele Fehler gemacht werden. Zum krönenden Abschluss gab es noch die Abschluss-Keynote, in der sogar ein 33C3 Song gespielt wurde, der wahren Ohrwurm-Charakter hat, und wo ein Miniatur-Bällebad mit Flüssigstickstoff in die Luft gejagt wurde.

Alles in allem war es ein äußerst gelungener Kongress. Schade, dass er erstmal nicht wieder im CCH stattfinden wird. Aber egal wo er nächstes Mal sein wird, ich werde definitiv mein Glück versuchen und beim Ticket-Vorverkauf aktualisieren was das Zeug hält.